|

|

Active Endpoint Cyber DefenseИнтеллектуальная защита от угроз

|

Миллион новых вредоносных программ создается ежедневно для шпионажа, краж, получения выкупа и другого, принося ущерб в миллиарды долларов.

CISO IT менеджеры сегодня перегружены работами по внедрению дорогостоящих продуктов защиты конечных точек, вынуждены реагировать на любое предупреждение и ложное срабатывание. В случае недостатка кадров, они не в состоянии справиться с каждым таким предупреждением и постоянно находятся в стрессовом состоянии, пытаясь устранить последствия атак.

Для защиты данных специалисты в области информационной безопасности рекомендуют организациям использование новой технологии Deceptive Bytes

Решение эффективно для предотвращения атак:

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Deceptive Bytes Active Endpoint Deception распознает цели атаки, анализирует и принимает решения по защите объектов, используя их собственные методы для защиты для блокирования их действий, и срывая таким образом атаку на организацию. Инновационное решение, создающее динамическое ложное окружение для любого опасного вмешательства в работу защищаемых объектов, удерживает вредоносные программы от выполнения своих злонамеренных намерений.

Deceptive Bytes Active Endpoint Deception распознает цели атаки, анализирует и принимает решения по защите объектов, используя их собственные методы для защиты для блокирования их действий, и срывая таким образом атаку на организацию. Инновационное решение, создающее динамическое ложное окружение для любого опасного вмешательства в работу защищаемых объектов, удерживает вредоносные программы от выполнения своих злонамеренных намерений.

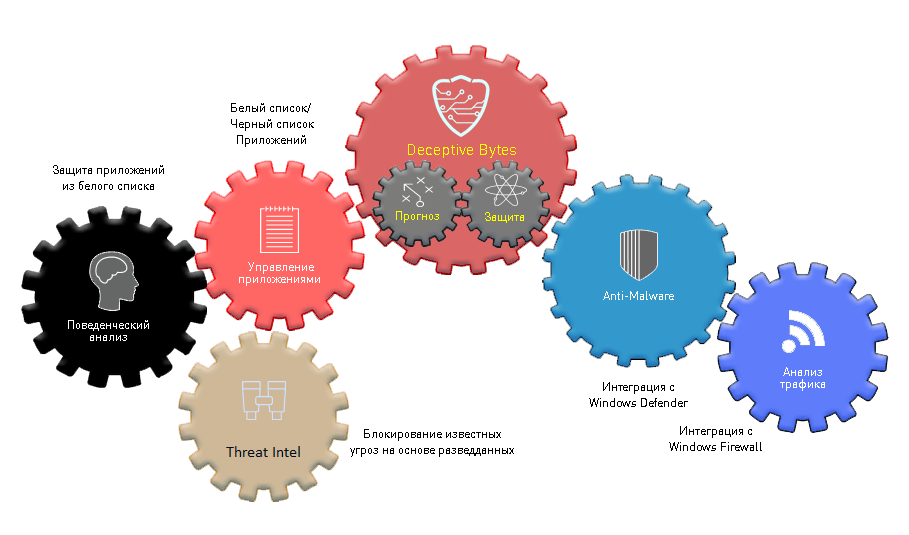

Deceptive Bytes – технологии защиты

Deceptive Bytes End Point Protection – это высокая эффективность защиты, более 98%, которая достигается благодаря технологиям, на которых построено программное обеспечение:

Preemptive Defense |

Proactive Defense |

||

| способ прогнозирования возможных атак путем поиска «слабых звеньев» ИТ-структуры, чтобы защитить их от возможной инфекции. Создайте фиктивную виртуальную среду, чтобы обмануть злоумышленников. | динамические методы реагирования на угрозы во время атаки, прогнозирование целей атаки на каждом этапе и гибкий ответ — обман злоумышленников, которые считают, что им это удалось |

В основе метода

- Обман атаки: создание ложного виртуального окружения для обмана зловредов

- Поведенческий анализ: контроль действий пользователя и защита «законного» ПО от атаки

- Управление приложениями: управляет работой ПО на основе политик компании

- Антивирусные программы: полная интеграция с Windows Defender или другим антивирусным ПО

- Firewall: управляет конфигурацией Windows Firewall в конечной точке

- Сбор информации: блокирует известные угрозы с помощью веб-собранной информации

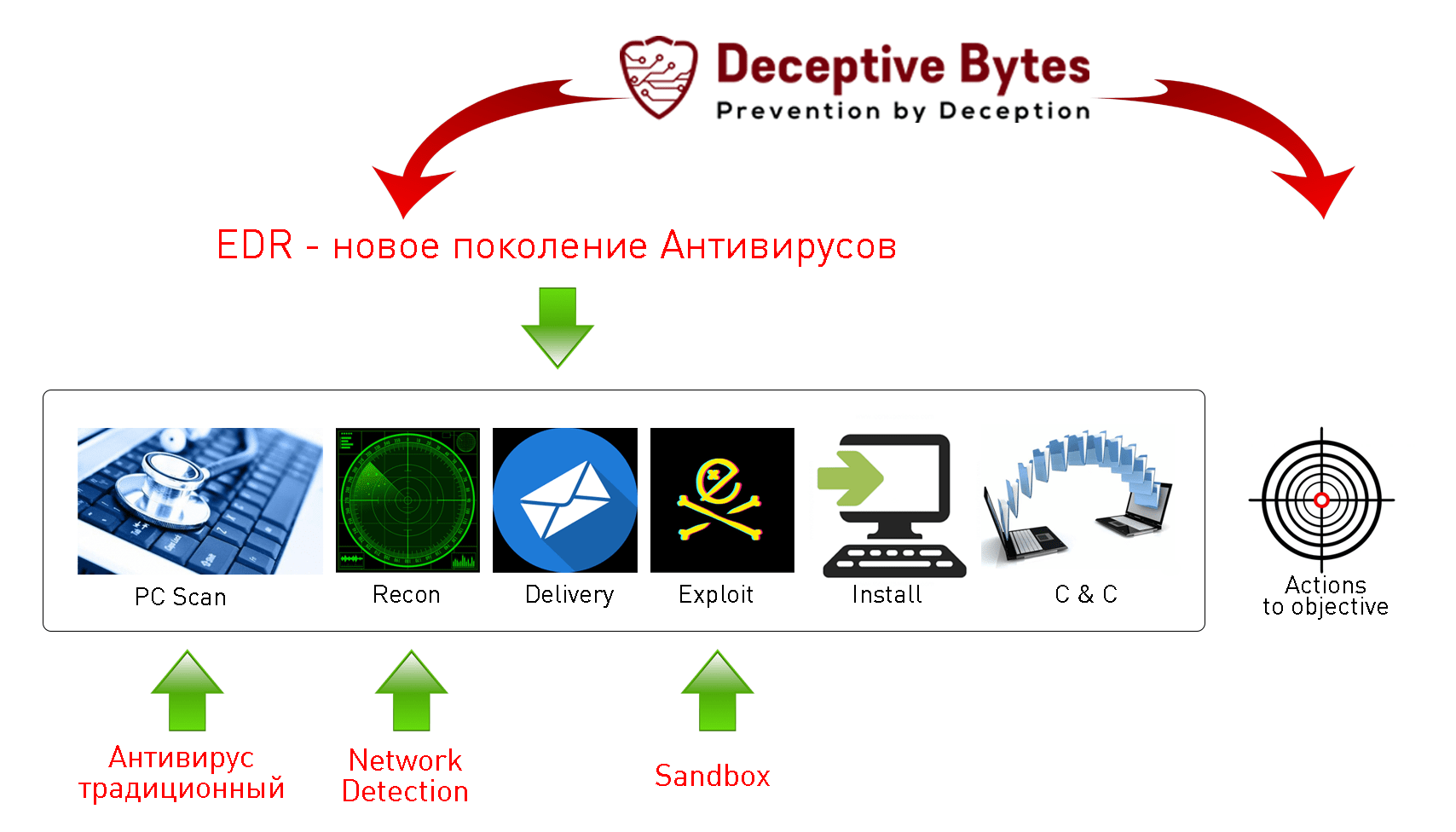

Эволюция технологий защиты

Решение Deceptive Bytes End Point Protection является эволюционным развитием существующих технологий и включает в себя их функционал без их недостатков.

Сравнение действий Deceptive Bytes и других решений при обнаружении угрозы:

Недостатки существующих решений:

UBA/UEBA (поведенческий анализ) – системы заточены на выявление аномального поведения, а реагирование на эти случаи возложено на плечи ИБ-аналитика;

EDR (обнаружение и реагирование) ориентированы на работу с ОС конечных устройств, поэтому в них общая аналитика если и присутствует, то в чрезвычайно ограниченном объеме; EPP-детектирование срабатывает, когда вредоносная программа достигнет частичного или полного успеха и жертва будет скомпрометирована прежде, чем атака будет заблокирована;

SIEM-системы (сбор и обработка событий) в большой корпоративной сети выдают тысячи уведомлений, особенно если включены правила корреляции, так что аналитики SOC просто завалены этими оповещениями и могут пропустить что-то по-настоящему важное;

SOAR (оркестрация, анализ и реагирование) охватывает большую часть компонентов инфраструктуры, но ориентирована на реактивные действия в ответ на угрозы; проактивных возможностей в SOAR обычно нет.

Network Deception – производные от известной технологии Honeypot – создают приманки и ловушки по всей сети организации, чтобы заманить злоумышленников на контролируемые серверы, где злоумышленник должен быть пойман. Малоэффективны при атаке вымогателей, крипто-майнеров и безфайловых вредоносов и «боковом движении», поскольку эти типы атак не имеют видимости и контроля внутри конечной точки и могут обходить ловушки.

Полная интеграция с Windows Defender и Windows Firewall, а также, с другими решениями защиты IT-инфраструктуры

Такая интеграция создает комплексную экосистему, которая перекрестно связывает признаки любой атаки и синхронизирует устранение инцидентов, что создает дополнительные уровни безопасности для защиты конечных точек.

Платформа Deceptive Bytes управляет Defender и Firewall, с одной стороны, и получает уведомления об угрозах, с другой, давая полную картину ситуации и оперативно защищая систему.

И, хотя в решении заложена интеграция платформы Deceptive Bytes со многими известными средствами защиты IT-инфраструктуры от атак, интеграция со встроенными в ОС “конечной точки” средствами защиты, позволяет значительно снизить стоимость владения всей комплексной экосистемы в целом, показывая, при этом высокую эффективность при оптимальном соотношении “цена – качество”.

Преимущества решения для

Организаций

- Защита от неизвестных и сложных угроз

- Предотвращение повреждения данных и активов

- Снижение репутационного риска

- Снижение операционных расходов

CISOs/IT менеджеров

- Автоматизация времени реакции на обнаруженные вредоносы

- Уменьшение количества оповещений и ложных срабатываний

- Адаптация к изменениям в ИТ-средах

- Использование встроенных инструментов безопасности

- Использование в любых уязвимых средах и устаревших системах

MSSP/Интеграторов

- Повышение уровня киберзащиты

- Защита различных клиентов с использованием 1 сервера

- Быстрое изменение тактики защиты от новых угроз

- Дополнительная защита от внутренних рисков нарушений защиты

А еще пользователь получает…

- Повышение производительности труда сотрудников

- Снижение эксплуатационных расходов

- Защита удаленно работающих сотрудников

- Достижение высокой рентабельности инвестиций

Deceptive Bytes End Point Protection — это:

Упреждение & Проактивная защита

- Предотвращает неизвестные и сложные угрозы – предотвращение угроз без использования сигнатур и шаблонов, на основе анализа действий вредоносов и поиска путей их обхода

- Высокие показатели обнаружения и защиты – более, чем 98% эффективности при обнаружении, анализе активности и уклонении от угроз, что помогает реально защитить инфраструктуру

- Минимальное время обнаружения и ответа – обнаружение вредоносов в реальном времени и предотвращение их уклонения от средств защиты. Быстрая ответная реакция

Простота использования

-

- Всесторонняя защита – не требует полного сканирования системы, обрабатываются любые неизвестные процессы

- Развертывание в считанные секунды – Установка клиента (<15 МB) занимает секунды. Запуск в работу не требует перезагрузки системы

- Простота работы – решение запускается и работает автономно, не требует вмешательства или дополнительной настройки

- Крайне низкое использование ресурсов (CPU, память, диск) – решение не влияет на работоспособность систем, использует <0,01% ресурсов CPU, <20 MB оперативной памяти и <15MB дискового пространства

Отсутствие сигнатур

-

- Никаких постоянных апдейтов – нет необходимости в постоянных обновлениях, т.к. решение анализирует общее поведение вредоносов

- Работает в режиме ожидания – отсутствие постоянных обновлений позволяет работать автономно и удаленно

- Останавливает миллионы угроз лишь одной техникой уклонения – интеграция лишь одного метода уклонения позволяет защитить от миллиона угроз, возникающих уже сейчас или будущих

Гибкость

-

- Высокая стабильность работы – агент оперирует в юзер-моде, не может вызвать сбой системы, или стать точкой входа в систему (полный доступ только в локальную OS)

- Автоматическое создание списка процессов – анализ системного окружения и создание белого списка разрешенных процессов локальной OS для контроля безопасности

- Предотвращение ложных оповещений – решение использует разные методы моделирования поведения вредоносов, что позволяет реагировать только на реальные угрозы

Где купить? По вопросам приобретения обращайтесь к нам